Partiamo dall’inizio: security e backup.

Al giorno d’oggi , purtroppo, gli attacchi ransowmare sono in continua crescita, e difendersi è una sfida sempre più complessa.

Se prima i backup venivano considerati come un qualcosa di poco importante, magari utili solo in caso di eventuali danni agli storage, oggi sono diventati l’ultima frontiera per mettere in salvo i nostri dati.

Per questo motivo, uno dei principali obiettivi durante un cyber attacco è proprio l’infrastruttura di backup: se i threath actor riescono a metterla fuori gioco, la strada verso il pagamento di un riscatto sarà tutta in discesa.

Le notizie di collaborazioni e integrazioni di prodotti tra i grandi vendor di data protection e quelli di security sono ormai all’ordine del giorno, in ultimo quella tra Veeam e Palo Alto Network Cortex XSIAM/XSOAR.

Tutto questo ci fa capire quanto sia importante focalizzarsi sulla sicurezza di tutti i sistemi, comprese le infrastrutture di backup.

Una delle tante best practice consigliate da Veeam, ad esempio, è quella di cercare di rendere quanto più possibile anonimi i suoi componenti.

Assegnare ai server e ai repository di backup un nome non riconducibile al loro ruolo può essere un primo tentativo per evitare di rendere proprio tutto così facile ad eventuali malintenzionati.

Un altro metodo per cercare di identificare e magari di rallentare un attacco in corso consiste nell’utilizzo degli honeypot: trappole, esche utilizzate per attirare i threat actor e farli uscire allo scoperto.

L’honeypot è un componente che simula il sistema di produzione, magari con le stesse applicazioni, ma con dati non reali.

Nel caso di Veeam Data Platform, l’idea potrebbe essere quella di creare un VBR server aggiuntivo che funge da esca, magari con tanto di backup funzionanti.

Ovviamente questo potrebbe richiedere un effort non indifferente, perchè si dovrebbero utilizzare dei sistemi sacrificabili e non di produzione, con il solo scopo di attirare i malintenzionati e far si che i nostri software di anomaly detection rilevino i tentativi di instrusione o manomissione dell’honeypot.

Un’opzione più semplificata è quella sviluppata dal progetto open source Veeam Decoy.

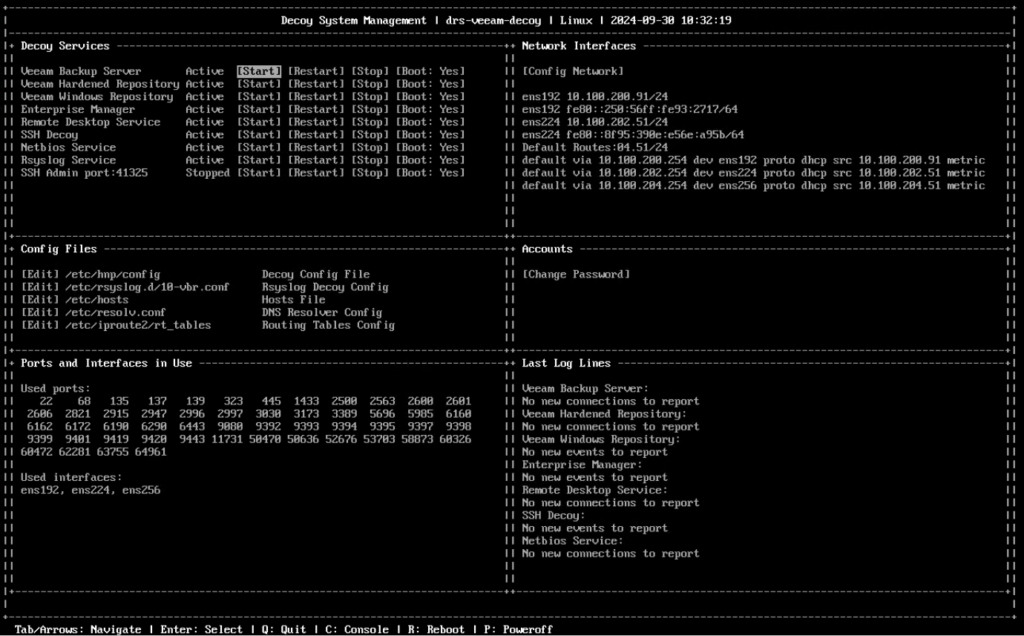

Questo sistema simula molteplici servizi Veeam e Windows, come i servizi di Veeam Backup Server, Veeam Hardened Repository, Veeam Windows Repository, Veeam Backup Enterprise Manager, SSH, RDP, Netbios.

Supporta l’utilizzo di più schede di rete, per cui ogni servizio può essere a una determinata VLAN, in modo da essere pronto a scenari realistici di attacco con utilizzo di tattiche di lateral movement (TA0008).

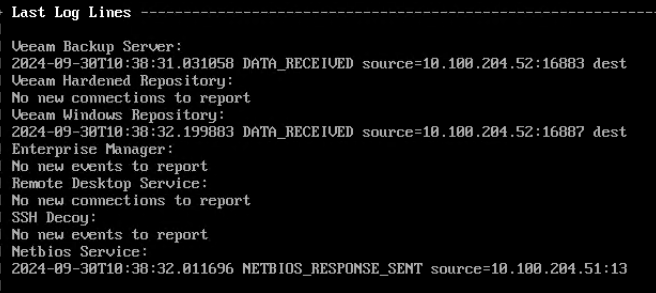

Il sistema non riceve alcun traffico in ingresso, per cui ogni connessione riconducibile all’utilizzo di tattiche di discovery (TA0007) dovrebbe rappresentare un tentativo di intrusione.

Questo tool è scaricabile come appliance OVA (compatibile solo con vSphere 8.0) oppure installabile su una Rocky Linux minimal.

La console si presenta con una interfaccia molto semplice ma al tempo stesso completa, dove possiamo gestire lo stato dei servizi di decoy, le interfacce di rete associate e visualizzare in tempo reale porte in uso e log delle connessioni su ogni specifico servizio.

Tutti i tentativi di connessione catturati, comprendenti informazioni come porta sorgente, ip sorgente o credenziali utilizzate, posso essere inviati ad un syslog centralizzato o tramite email, in modo tale da attivare un alerting che può essere prontamente gestito da un SOC.

Certo, non ci aspettiamo che sia la nostra arma più efficace contro i cyber attacchi, ma in questa lotta tra i due mondi è pur sempre un’opzione in più! 💚