In un precedente post, siamo andati ad esplorare le nuove e più interessanti funzionalità della versione 12.1 di Veeam B&R.

In questo post andremo più nel dettaglio del tool che ci consente di tenere sotto controllo lo stato della nostra infrastruttura di backup: il Security and Compliance Analyzer.

INTRODUZIONE

Quando progettiamo e implementiamo le nostre infrastrutture di backup, fare attenzione alle regole di sicurezza è ormai imprescindibile.

Esistono una serie di considerazioni generali che ci aiutano ad hardenizzare i nostri server, cosi come molte best practice che dovrebbero essere applicate ai nostri backup.

Il nuovo tool Security and Compliance Analyzer ci consente appunto di avere un resoconto semplice e intuitivo dell’implementazione di queste best practice sul nostro server di backup.

Andiamo a vedere nel dettaglio il suo funzionamento.

IL TOOL

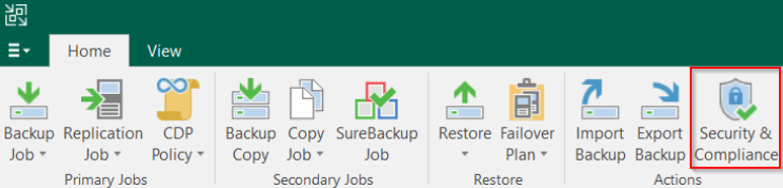

L’accesso al tool è ben visible nella barra principale della Veeam Console:

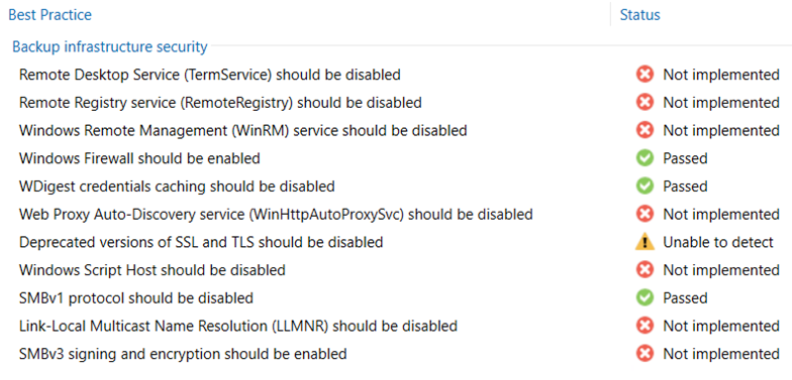

Come anticipato in precedenza, i controlli sono divisi in due sezioni: “Backup Infrastructure Security” e “Product Configuration”.

BACKUP INFRASTRUCTURE SECURITY

Come possiamo vedere, si occupa di controllare l’implementazione di di alcune buone pratiche definite per il sistema operativo Windows che ospita il nostro backup server.

- I primi settaggi che vengono consigliati riguardano la disabilitazione di quei servizi considerati critici, poiché consentono l’interazione remota con il nostro server, ovvero il “Remote Desktop”, il “Remote Registry” e il “Windows Remote Management”.

- Si passa poi al poco considerato Windows Firewall: la best practice è quella di tenerlo sempre attivo, andando a lavorare con le inbound e outbound rule in caso di necessità. Nota: Veeam B&R crea automaticamente le firewall rule necessarie per far comunicare i propri componenti tra loro.

- Si consiglia poi di disabilitare le funzionalità “WDigest credentials caching” e “Web Proxy Auto-Discovery service” per prevenire attacchi alle credenziali o di tipo MITM.

- Il controllo seguente è sulle versioni deprecate di SSL e TLS, come SSL 2.0, SSL 3.0, TLS 1.0 e TLS 1.1, che dovrebbero essere anch’esse disabilitate.

- Per quanto riguarda possibili attacchi malware basati su script, buona norma è tentare di limitarli disabilitando lo “Windows Script Host”.

- Tornando ai protocolli deprecati, anche SMBv1 è tra quelli da disabilitare, poiché affetto da numerose vulnerabilità. Nota: a partire da Windows Server 2016 è disabilitato di default.

- L’ultimo protocollo da disabilitare è il “Link-Local Multicast Name Resolution”, per limitare attacchi di spoofing e MITM.

- Infine, viene verificata la sicurezza sul protocollo SMBv3, controllando che siano attive le impostazioni per prevenire attacchi di tipo NTLMv2 relay.

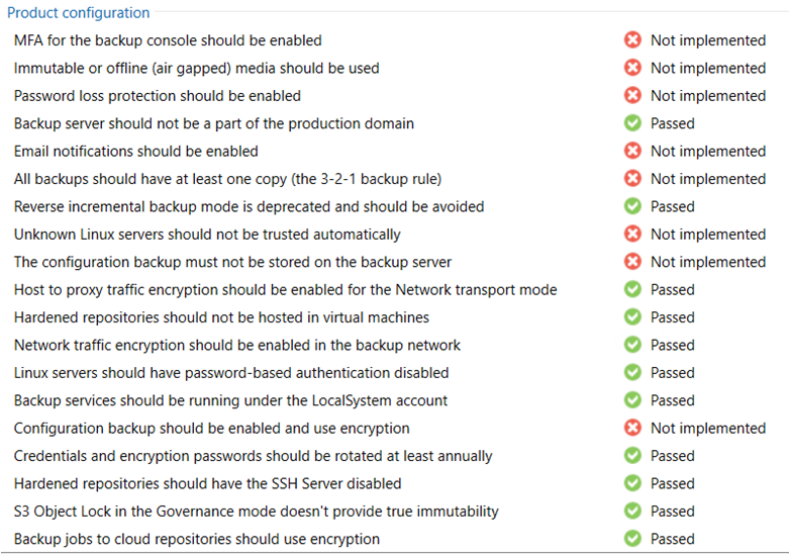

PRODUCT CONFIGURATION

Passiamo ora ai controlli sulle impostazioni lato software.

Le strategie e le configurazioni che Veeam ci consiglia sono ovviamente mirate alla salvaguardia dei nostri backup.

- MFA per la VBR console: dall v12 è possibile abilitare la multi-factor authentication sulla console di backup.

- Immutable or offline media: per proteggere i file di backup, si consiglia l’utilizzo di almeno un repository con la funzionalità di immutabilità dei dati attiva o un media che può essere scollegato dalla rete, come tape o rotated drives.

- Password loss protection: settaggio di Veeam Enterprise Manager che consente di decriptare i nostri dati di backup nel caso in cui la password di encryption venga persa.

- Dominio o non dominio?: Veeam ci consiglia di lasciare il nostro server, e il resto dei componenti dell’infrastruttura, a Workgroup. Nota: nel caso in cui si voglia utilizzare il join con AD, è buona pratica creare un dominio di management dedicato esclusivamente all’ambiente di backup.

- Email notification: ricordarsi sempre di attivare le notifiche tramite email, è indispensabile per tenere sotto controllo l’esito dei backup e gli altri eventi che accadono nel sistema.

- 3-2-1 rule: la regola d’oro ci consiglia di avere almeno 3 copie del dato (compreso il dato originale, quindi due copie di backup), su almeno 2 media differenti e 1 copia offsite. Nota: la regola si è ormai evoluta in 3-2-1-1-0, dove il secondo 1 è la copia offline/immutabile, e lo 0 indica la necessità di implementare una procedura automatizzata di validazione dei nostri backup, e senza errori durante i test di verifica.

- Reverse Incremental: è il metodo che produce più operazioni di lettura e scrittura sul nostro repository, da abbandonare in favore dell’incrementale standard.

- Unknown Linux servers: nel caso si debbano aggiungere server linux alla nostra infrastruttura di backup, è consigliato trustarli in maniera manuale piuttosto che automatica.

- Configuration Backup: da best practice, il backup della configurazione dovrebbe essere salvato su un repository esterno al backup server stesso. Nota: dalla 12.1 è possibile selezionare anche per questo task un repository object storage immutabile.

- Proxy traffic encryption: se i nostri proxy virtuali utilizzano il transport mode di tipo network, è consigliato l’utilizzo dell’encryption (NBDSSL).

- Physical Hardened repository: per ridurre la superficie di attacco, il repository di tipo hardened dovrebbe risiedere su un server fisico (e con dischi locali) anziché su uno virtuale.

- Network traffic encryption: per consentire una comunicazione sicura nella nostra rete di backup, sia verso internet che verso le reti private, si consiglia di abilitare globalmente l’encryption nelle impostazioni generali del software.

- Linux authentication: la best practice consiglia di non utlizzare l’autenticazione basata su password per i nostri server linux, ma di entrare in SSH tramite l’utilizzo della coppia chiave pubblica-chiave privata, prevenendo attacchi di tipo brute force e MITM.

- Backup services: si consiglia di utilizzare “Local System” come account per i nostri servizi Veeam.

- Configuration backup encryption: si consiglia di utilizzare l’encryption anche sul backup della configurazione di Veeam, per una gestione più sicura dei dati sensibili presenti nel DB.

- Password rotation: il controllo è sulle credenziali dei vari componenti aggiunti alla nostra infrastruttura di backup e sulla password di encryption, che dovrebbero essere cambiate almeno una volta all’anno.

- Hardened repository access: come best practice, l’SSH su questo tipo di repository dovrebbe essere disabilitato.

- S3 object lock type: questo controllo verifica che l’immutabilità impostata sugli S3 aggiunti su Veeam sia di tipo Compliance (non modificabile) e non di tipo Governance (modificabile), andando incontro ad eventuali politiche sul trattamento del dato (es: GDPR) ed ovviamente alla sicurezza di effettiva immutabilità dei backup.

- Backup encryption: soprattutto se i nostri backup vengono salvati su un repository cloud, è buona norma abilitare l’encryption a livello di singolo job.

- Latest updates: si consiglia di tenere il software Veeam B&R sempre aggiornato all’ultima release/patch.

IMPLEMENTAZIONE

Per facilitare l’implementazione della maggior parte di queste best practice, Veeam ha messo a disposizione sulle proprie KB uno script in powershell che corregge tutti gli 11 punti relativi alla backup infrastructure e 2 punti relativi alla product infrastructure, mentre le impostazioni che necessitano di settaggi custom (come, ad esempio, l’impostazione del nostro mail server, la scelta di un repository, gli utenti per cui attivare l’MFA, ecc..) sono ovviamente lasciate alla configurazione manuale da parte del backup administrator.

Di seguito il link per scaricare lo script: https://www.veeam.com/kb4525

UTILIZZO

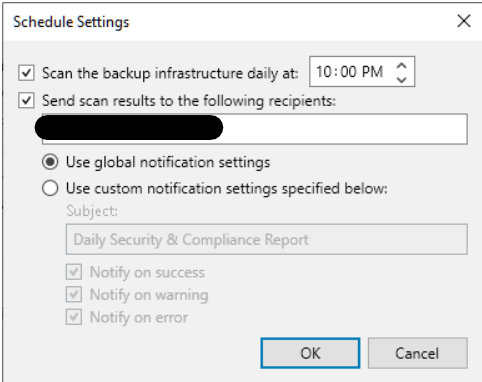

Il tool può essere utilizzato sia in maniera interattiva che automatica.

È possibile, infatti, impostare un report con schedulazione giornaliera e invio tramite email.

Infine, è possibile anche escludere uno o più parametri dai controlli, marcandoli come “suppressed”.

CONCLUSIONE

Non ci stancheremo mai di ripetere quanto sia importante la sicurezza, soprattutto per i backup, che sono la nostra ultima difesa contro la perdita o la corruzione dei nostri dati. Questo strumento migliorato è un buon punto di partenza per aiutarci a tenere la situazione sotto controllo.

Concludiamo il post riproponendo i soliti altri link utili riguardanti la sicurezza e le best practice, con la speranza che anche il Security and Compliance Analyzer venga sempre più sviluppato e migliorato secondo le linee guida in continua evoluzione.

https://helpcenter.veeam.com/docs/backup/vsphere/security_guidelines.html?ver=120

https://go.veeam.com/rs/870-LBG-312/images/veeam-security-checklist.pdf

https://go.veeam.com/rs/870-LBG-312/images/veeam-security-best-practices-2022.pdf

Buon lavoro! 💚