INTRODUZIONE

Il tema della sicurezza è ormai all’ordine del giorno per noi addetti ai lavori del mondo IT: le notizie di attacchi hacker, data breach, e richieste di riscatto non sono più una novità, ma rappresentano purtroppo la quotidianità.

💡: per rimanere sempre aggiornati sugli ultimi attacchi ransomware nel mondo ed esplorare tanti altri approfondimenti sul tema suggerisco di dare un’occhiata al sito Ransomware Live

In questo scenario, Veeam Data Platform 12.3 ci aiuta a proteggere i nostri dati e a ridurre gli impatti di un cyberattacco.

Andiamo a scoprire quali sono tutte le funzionalità orientate alla sicurezza integrate nel software.

SECURITY FEATURES

L’ultima versione Veeam 12.3 porta con se numerose funzionalità di sicurezza introdotte e migliorate gradualmente in questi anni dall’azienda americana leader nella Data Protection.

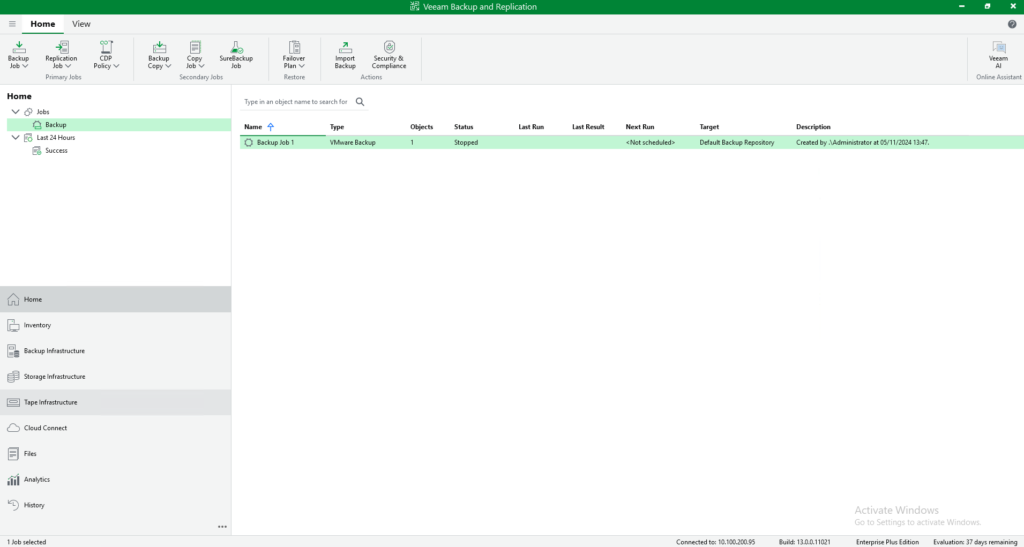

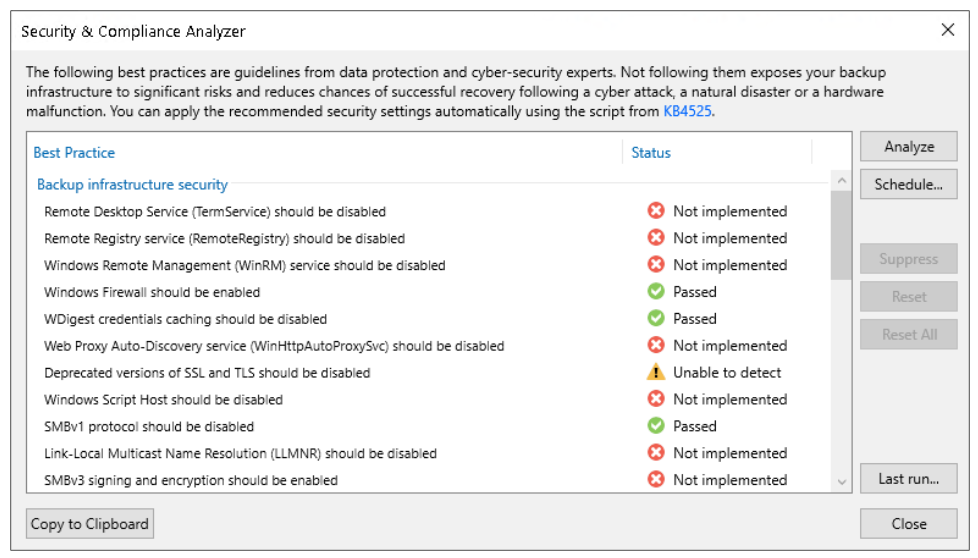

Security and Compliance Analyzer

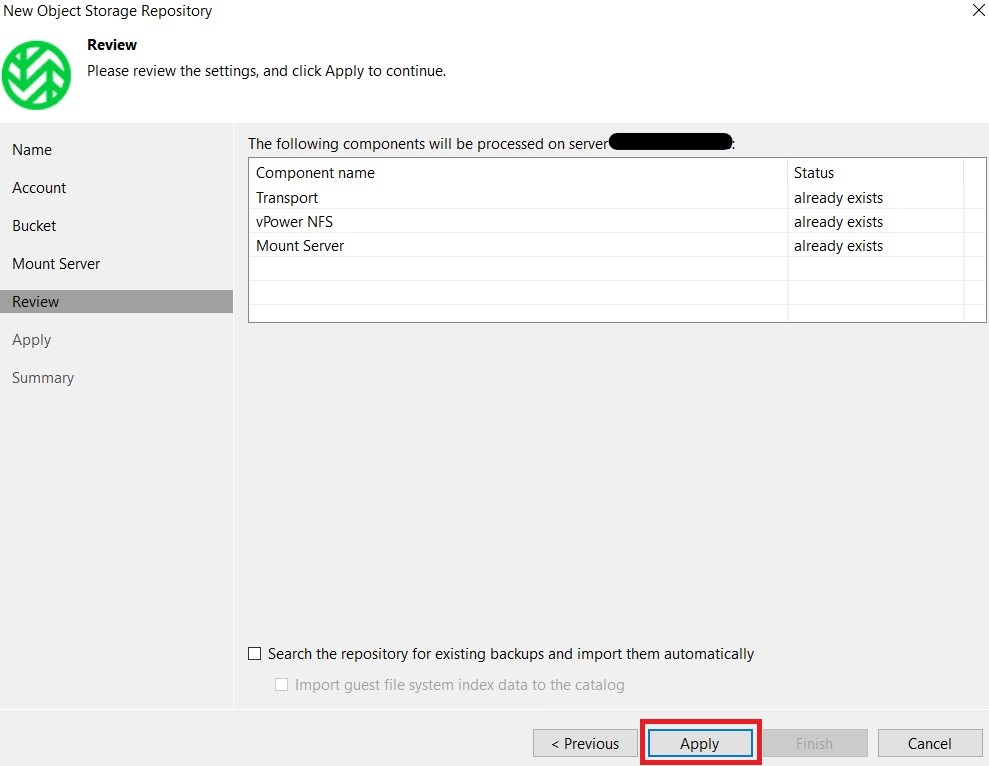

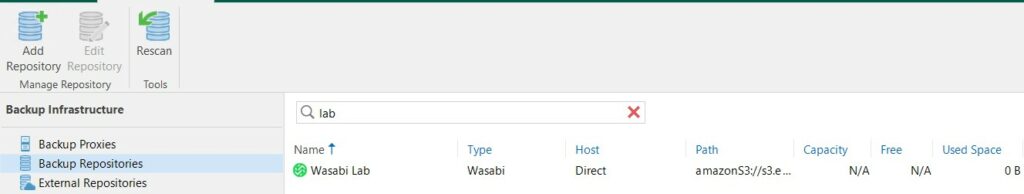

Un tool integrato nella console di VBR analizza alcune configurazioni dei componenti dell’infrastruttura di backup verificando la compliance alle best practice di sicurezza suggerite

Alcuni esempi: disabilitazione di protocolli obsoleti/vulnerabili, presenza di repository hardened/immutabili, regola del 3-2-1, complessità della password di encryption, presenza delle ultime patch disponibili

💡: è possibile schedulare lo scan automatico ed inviarlo via email

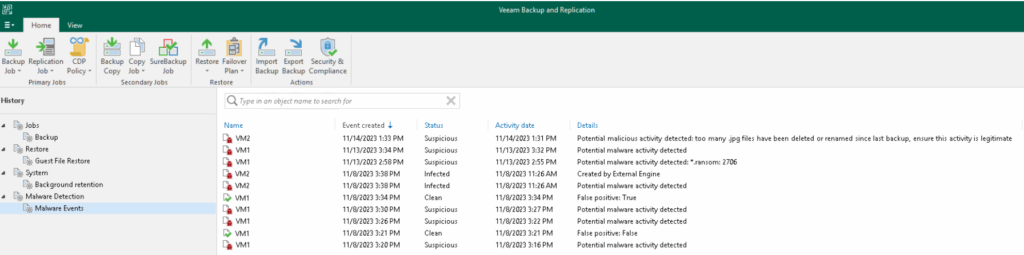

Malware detection

Il vero motore della cybersecurity integrata in Veeam 12.3, comprende le seguenti funzionalità:

1) guest index data scan

Supportato per backup di VMWare, Hyper-V, Nutanix e Veeam Agent for Windows, consente di effettuare lo scan degli indici di un file system (previa abilitazione dell’opzione “guest file system indexing” sul job di backup) e di segnalare con un evento specifico nella VBR console eventuali file/estensioni sospette.

Questa funzionalità è gestita dal Veeam Data Analyzer Service, che al termine di ogni backup compara il contenuto dell’indexing con il file “SuspiciousFiles.xml“, dov’è contenuta appunto una lista (customizzabile) dei file e delle estensioni sospette.

💡: per backup server che hanno la navigazione verso internet bloccata anche verso gli indirizzi Veeam, è possibile aggiornare manualmente l’elenco dei file sospetti scaricando il file “SuspiciousFiles.xml” seguendo questa KB

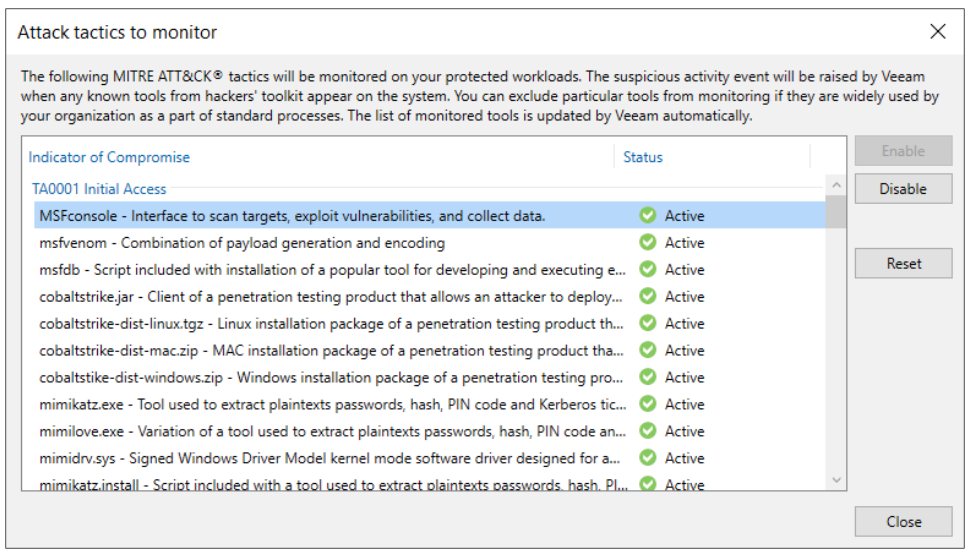

Questo file xml contiene anche un elenco degli IoC (Indicators of Compromise) selezionati dalla matrice sviluppata dal MITRE ATT&CK, ovvero file non malevoli ma che possono indicare la presenza di attività sospette in corso. In questo caso, il Veeam Data Analyzer Service compara il file di indexing degli ultimi due restore point (creati a distanza di almeno 25 ore e massimo 30 giorni), andando a cercare appunto eventuali indicatori di compromissione. È possibile anche qui scegliere quali IoC predefiniti monitorare e quali no.

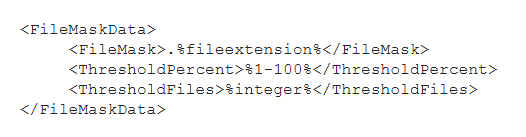

Altra funzionalità gestita sempre dal Veeam Data Analyzer Service è quella che identifica eventuali cancellazioni multiple di file: comparando il file di indexing degli ultimi due restore point (creati in una finestra temporale di 25 ore e massimo 30 giorni), se sono presenti almeno 100 file di una specifica estensione e nell’ultimo restore point ne risultano eliminati più del 50% del totale viene creato un evento di malware detection. Le estensioni vengono registrate nel file “TrackedFiles.xml”, che può essere customizzato modificando i parametri di “Thresholdpercent” e “Thresholdfiles”, o anche aggiungendo estensioni specifiche o ignorando dei path del file system che non intendiamo monitorare.

Infine, con la stessa logica di comparazione degli indici di due restore point, viene anche identificata la presenza di Multiple Extension Changes; in base al verificarsi di determinate condizioni, questa volta non customizzabili, come almeno 200 file con nuova estensione e non presente nel SuspiciousFiles.xml, scaturisce un evento di malware detection.

💡: i log degli eventi di malware detection, oltre che nella sezione dedicata all’interno della VBR console, possono essere consultati nel percorso di default “C:\ProgramData\Veeam\Backup\Malware_Detection_Logs”

💡: bisogna inoltre considerare che di default i dati di indexing sono mantenuti nel Veeam Catalog per 14 giorni. Se si vuole incrementare questo valore, è possibile utilizzare il Veeam Enterprise Manager, che si occuperà di mantenere una copia extra del Catalog con durata configurabile

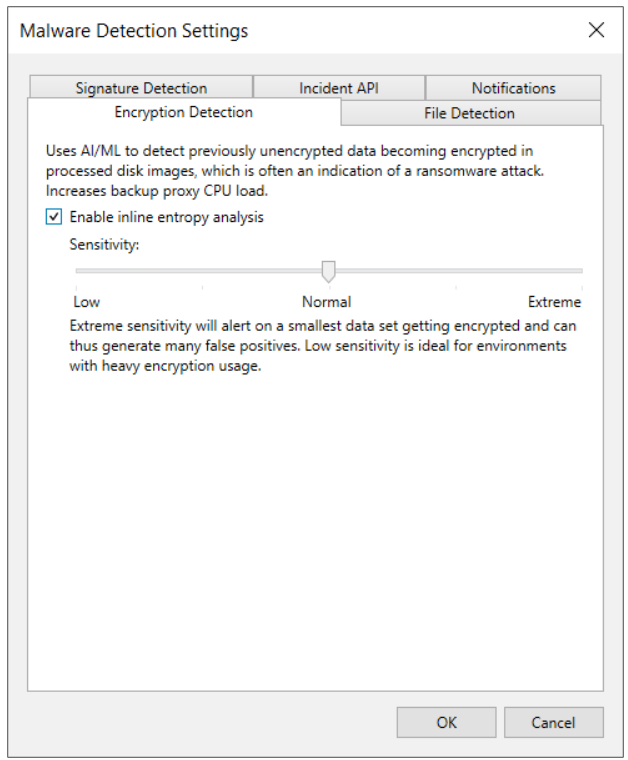

2) inline scan

Mentre le funzionalità appena descritte si basano sull’analisi post backup a livello di file system, l’inline scan agisce a livello di immagine/blocco durante un backup, individuando la possibile entropia generata da un malware, come file criptati o i cosiddetti artifact, file di testo che possono contenere onion links o ransomware notes.

Tecnicamente, durante ogni sessione di backup sul Veeam Proxy utilizzato vengono generati dei file in formato RIDX (un file per ogni virtual disk processato) contenenti i metadati del disco (disk name, creation time, disk size, used size, sector size, partition table) e i ransomware data (encrypted data, file types, onion addresses, ransomware notes). Al termine del backup, questi file vengono copiati nel VBR Catalog, e scansionati dal solito Veeam Data Analyzer Service, che salverà poi i risultati della sua analisi nel file RansomwareIndexAnalyzeState.xml. Al comparire di un nuovo restore point, il servizio compara il più recente e il più vecchio RIDX file (creati in una finestra temporale di 25 ore e massimo 30 giorni), andando ad aggiornare il file RansomwareIndexAnalyzeState.xml. Se viene individuato qualcosa di sospetto, viene creato un evento di malware detection e l’oggetto, la specifica virtual machine, marcato come suspicious.

💡: per verificare nel dettaglio quali file sono stati identificati come “encrypted data”, utilizzare il procedimento presente in questa KB

💡: la funzionalità di inline scan è disabilitata di default; in caso la si voglia abilitare, è necessario tenere presente che aumenta l’utilizzo di CPU dei proxy e della RAM/Disk space del VBR

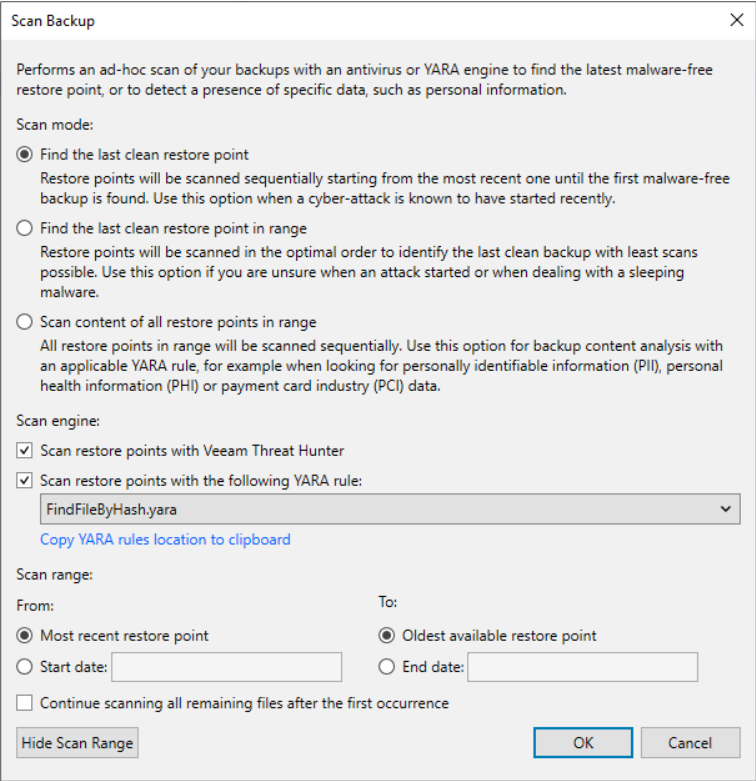

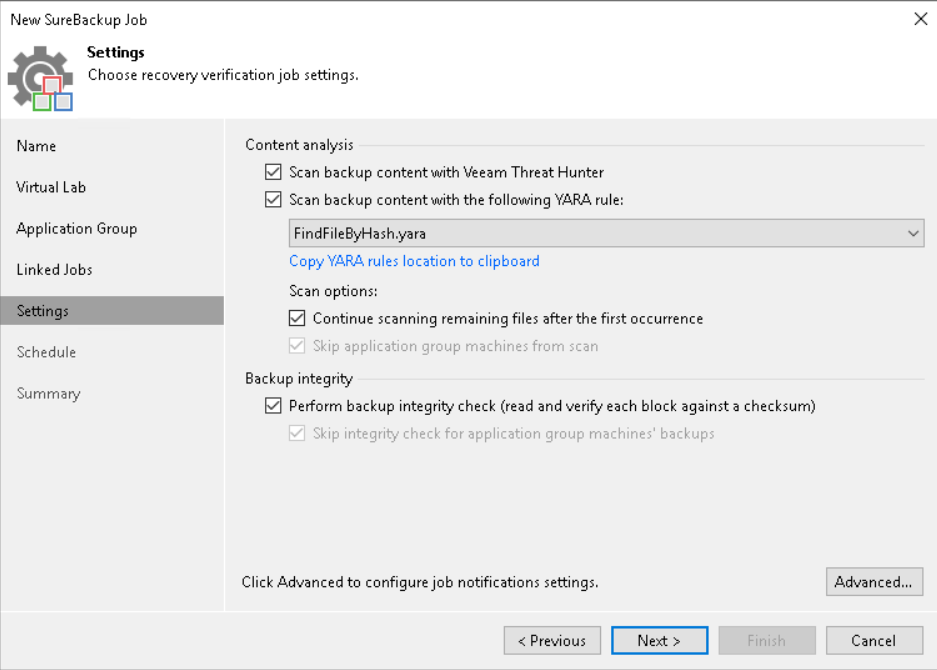

3) scan backup – signature detection

Utilizzando questa funzionalità è possibile trovare un restore point pulito (non infetto da malware) o individuare informazioni specifiche, come ad esempio dati sensibili. Al momento è supportato lo scan solo di server Windows (VM o agent) tramite, appunto, un Veeam mount server Windows.

Gli engine utilizzabili per lo scan sono tre:

- veeam threat hunter, servizio Veeam automaticamente installato sui mount server e che gira in background. Prima di ogni scan viene effettuato il check per eventuali update delle malware signature. 💡: è possibile impostare una chiave di registry per configurare le exclusion di file e cartelle dallo scan

- 3rd party av, in alternativa al veeam threat hunter, è possibile utilizzare un antivirus di terze parti installato preventivamente sul mount server; è possibile trovare le informazioni sugli av predefiniti e aggiungerne di custom utilizzando il file “AntivirusInfos.xml” presente nel mount server.

- yara rule: utilizzando file con una sintassi ben definita, è possibile ricercare restore point infetti o dati sensibili. Nel primo caso, se non viene trovato un restore point pulito viene generato un evento di malware detection.

Ogni volta che lo scan individua un restore point non pulito, questo viene marcato come infected. Se la sessione di scan trova almeno un restore point pulito, termina in “success”, in caso contrario in “failed”.

💡: è possibile fare il suppress della generazione dell’evento inserendo l’apposito tag “SuppressMalwareDetectionNotification” per una specifica regola all’interno del file yara: <rule SearchFileHash : SuppressMalwareDetectionNotification>

💡: i log completi dello scan si possono trovare nella directory “C:\ProgramData\Veeam\Backup\FLRSessions\Windows\FLR__<machinename>_\Antivirus” del mount server

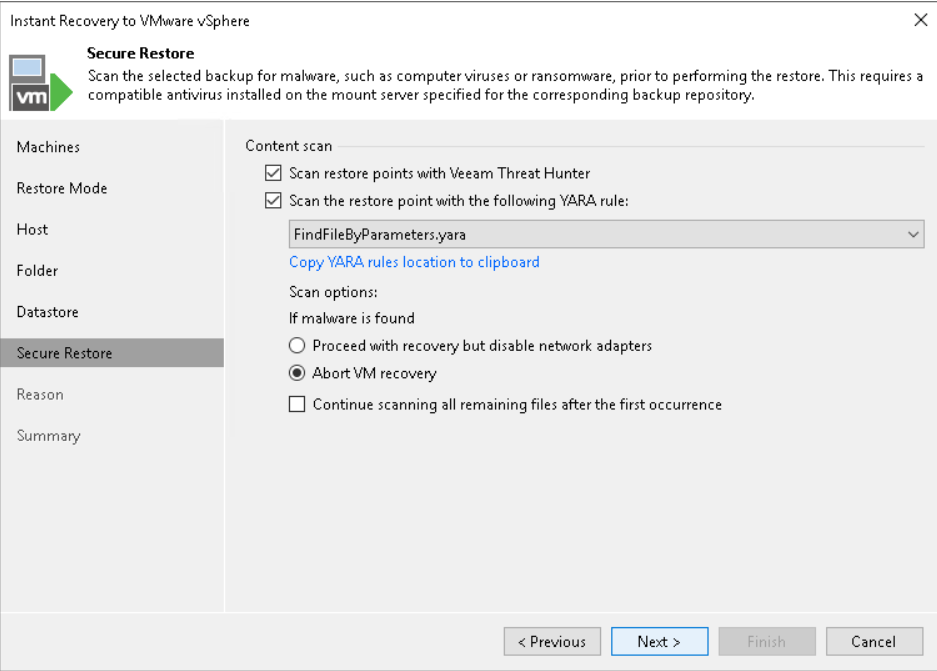

Secure restore

Questa funzionalità consente di sfruttare gli engine di scan descritti sopra durante un restore.

Nello specifico sono supportati i seguenti scenari:

- Instant Recovery

- Virtual Disks Restore

- Entire VM Restore

- Restore to Microsoft Azure

- Restore to Amazon EC2

- Restore to Google Compute Engine

- Disk Export

💡: è possibile schedulare lo scan automatico dei backup tramite lo SureBackup

💡: se avete VRO installato, potete sfruttare al massimo le funzionalità di restore automatizzato in un ambiente clean room

Incident API

Veeam non si limita a sfruttare le proprie funzionalità di malware detection, ma offre anche la possibilità di integrare tool di terze parti.

Grazie all’esposizione di specifiche REST API di Veeam, tool esterni di monitoraggio e analisi riescono ad automatizzare i processi di incident management e incident response fino a coinvolgere anche l’infrastruttura di backup.

Infatti, è possibile lanciare un quick backup automatico a seguito della ricezione di un evento esterno di threat detection.

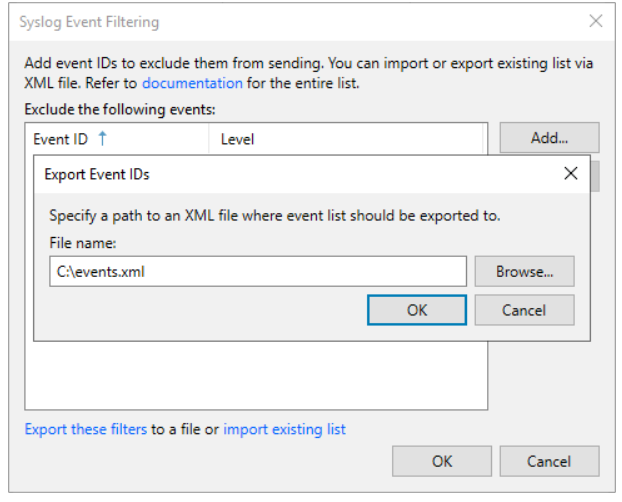

Syslog integration

All’interno di Veeam è possibile configurare l’inoltro di eventi verso dei syslog esterni, seguendo lo standard RFC 5424.

È possibile escludere l’invio di determinati eventi, inserendoli manualmente nell’interfaccia o tramite file xml.

💡: l’elenco completo degli eventi gestiti da Veeam 12.3 potete trovarlo qui

💡: per configurazioni avanzate fare riferimento a questa KB

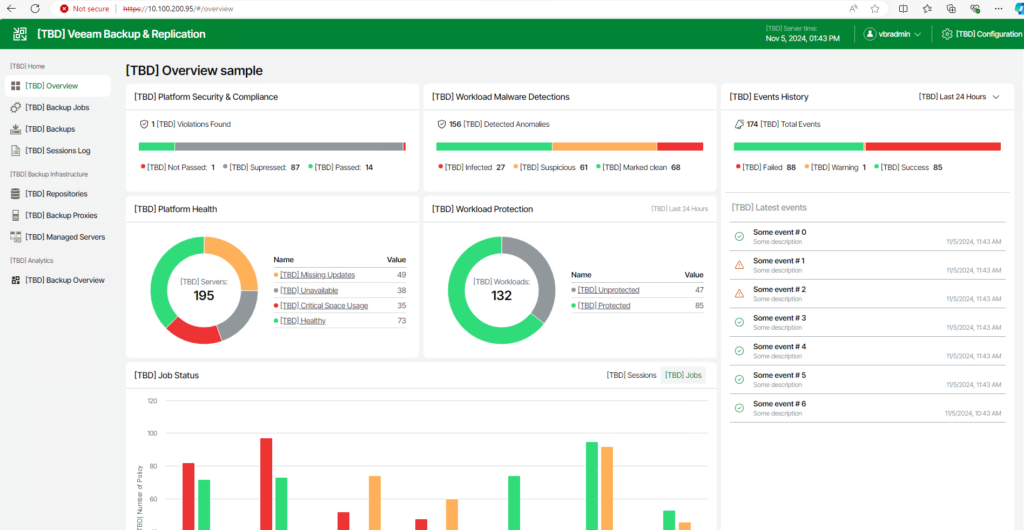

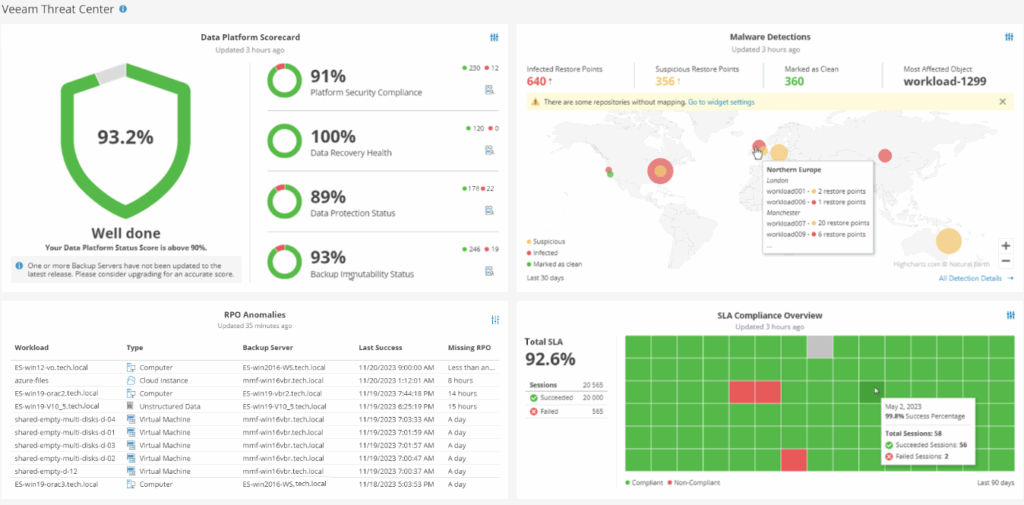

Analytics View – Veeam Threat Center

È possibile integrare all’interno della VBR console la vista di alcune dashboard di Veeam ONE, come ad esempio quella di Veeam Threat Center, che racchiude un insieme di informazioni sullo stato globale di security e compliance della nostra infrastruttura di backup.

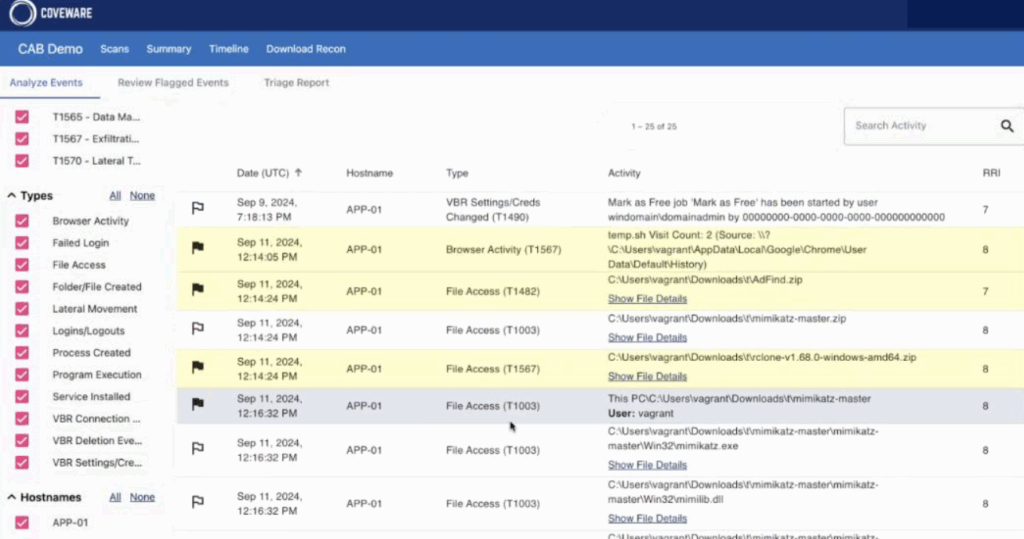

Recon scanner

Questa funzionalità è una delle ultime arrivate in casa Veeam Data Platform, e si basa sulla tecnologia sviluppata da Coveware, azienda leader nella Cybersecurity Incident Response area acquisita da Veeam nell’aprile 2024.

Consiste nell’installazione di un agent negli ambienti VBR che colleziona continuamente dati al fine di identificare proattivamente possibili attività sospette o l’utilizzo di TTPs.

Ad ogni scansione completa del sistema, l’agent i risultati possono essere visualizzati direttamente nel portale Coveware dedicato.

💡: necessita della versione Veeam Data Platform Premium

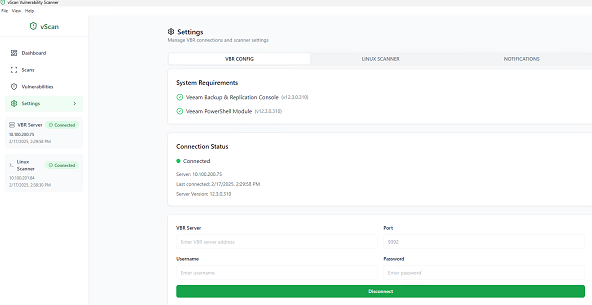

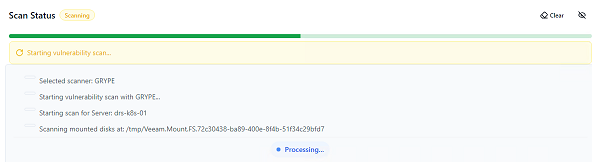

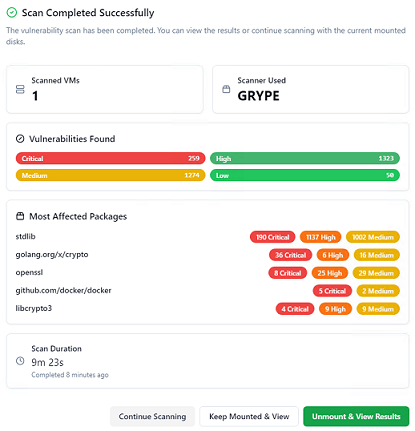

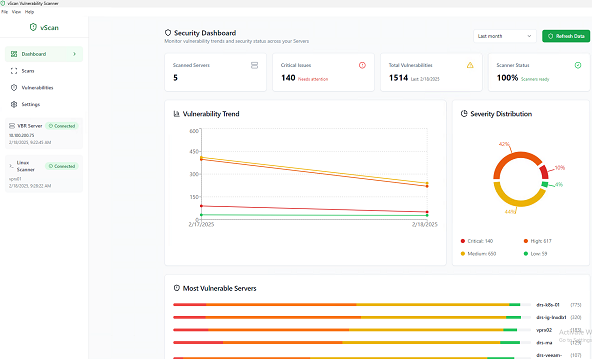

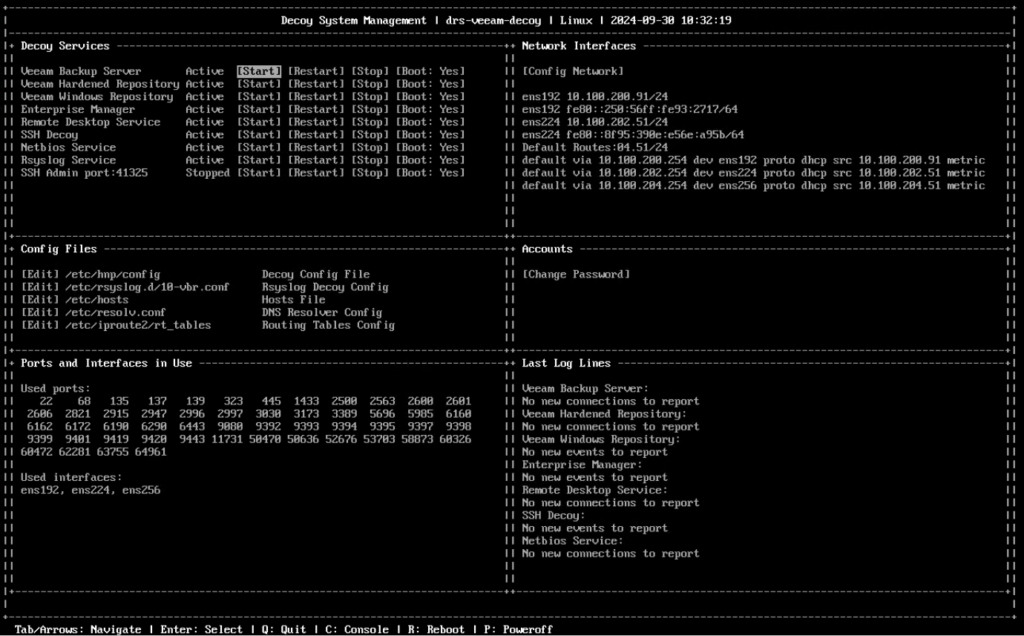

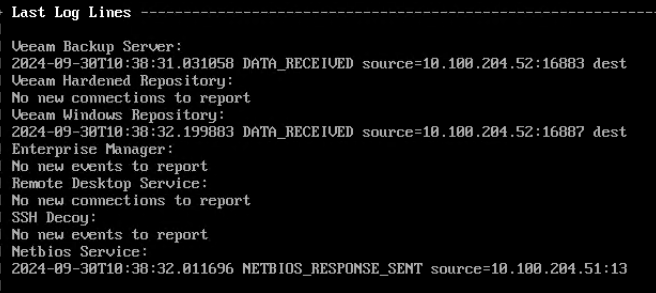

External projects: Veeam decoy / Veeam vScan

È doveroso inoltre citare due progetti open source esterni, ma sempre gestiti dalla community di Veeam. Si tratta di Veeam Decoys e Veeam vScan, che ricadono sempre nell’ambito security.

Il primo è un sistema simula molteplici servizi Veeam e Windows, come i servizi di Veeam Backup Server, Veeam Hardened Repository, Veeam Windows Repository, Veeam Backup Enterprise Manager, ecc. .

Tutti i tentativi di connessione catturati, comprendenti informazioni come porta sorgente, ip sorgente o credenziali utilizzate, posso essere inviati ad un syslog centralizzato o tramite email.

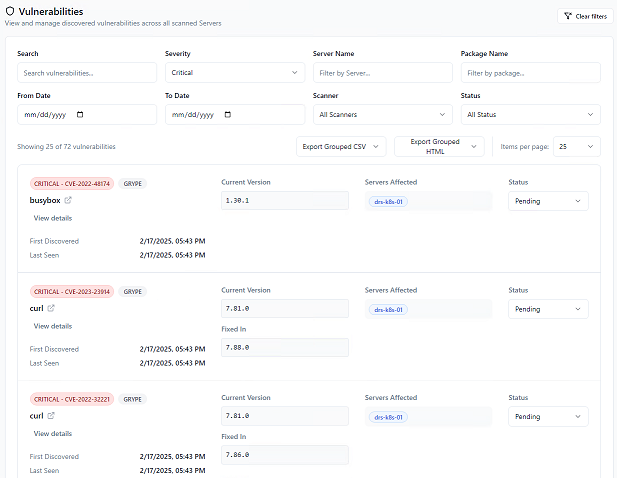

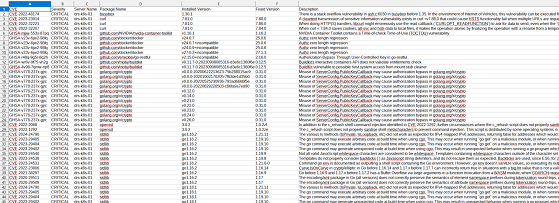

Il secondo consente di effettuare dei vulnerability assessment su dati di backup esistenti, utilizzando i tool open source Trivy e Grype.

CONCLUSIONE

Insomma, come abbiamo visto le funzionalità di sicurezza presenti in Veeam Data Platform 12.3 sono numerose ed utili.

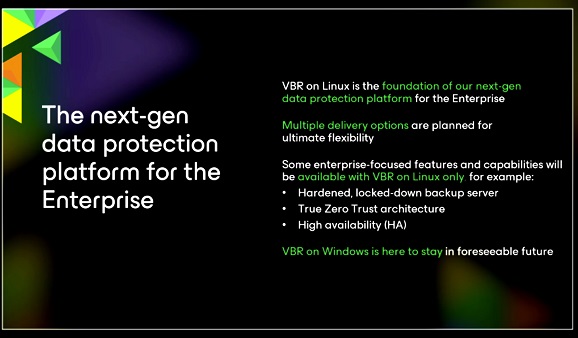

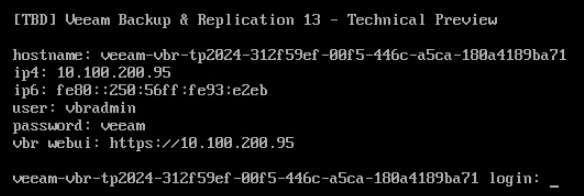

Aspettiamo ora di scoprire le novità delle prossime versioni! 💚